Hoe wordt een pentest uitgevoerd? Pentesten, ook wel pentesten genoemd, is een proces waarbij ethische hackers proberen toegang te krijgen tot een netwerk om de beveiliging te testen. Dit helpt organisaties om hun sterke en zwakke punten te begrijpen en hun beveiliging te verbeteren. Een pentest bestaat uit meerdere fasen. Laten we eens kijken naar de vijf hoofdfasen die een penetratietester doorloopt, samen met de tools die ze gebruiken om in te breken in een netwerk.

1 – Verkenning

Geef me zes uur om een boom om te hakken, de eerste vier zal ik besteden aan het slijpen van de bijl — Abraham Lincoln.

Verkenning is het belangrijkste onderdeel van een pentest. Het is de fase waarin informatie over het doelwit wordt verzameld. Hoe meer informatie er over het doelwit bekend is, hoe gemakkelijker het wordt om toegang te krijgen. Bij deze fase worden vaak publieke bronnen zoals Google en sociale media gebruikt om informatie te verzamelen. LinkedIn en vacatures van het bedrijf kunnen ook inzicht geven in de gebruikte technologieën.

2 – Scannen

Tijdens de scanfase wordt er contact gelegd met het doelwit. Dit omvat het verzenden van netwerkpakketten naar het doel en het interpreteren van hun reactie. Scannen levert nuttige informatie op, zoals open poorten, IP-adressen, en geïnstalleerde services. Nmap is een veelgebruikte tool voor netwerkverkenning en biedt gedetailleerde informatie over de doelsystemen. Nessus is een andere populaire scanner die kwetsbaarheden in systemen identificeert door ze te matchen met de Common Vulnerabilities and Exposures (CVE) database.

3 – Exploitatie

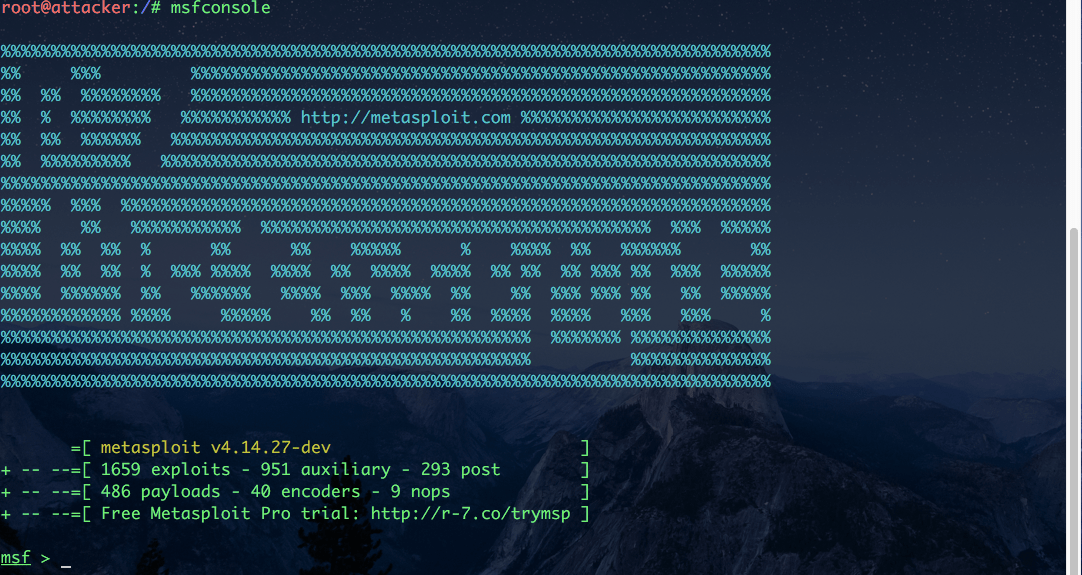

In de exploitatiefase wordt toegang verkregen tot het systeem. Een succesvolle exploit geeft controle over het systeem op ten minste gebruikersniveau, waarna privilege-escalatie kan worden uitgevoerd om root-toegang te krijgen. Metasploit is een krachtige tool voor exploitatie en wordt regelmatig bijgewerkt met nieuwe exploits uit de CVE database. Metasploit bevat een geavanceerde payload genaamd Meterpreter, die opties biedt zoals het openen van webcams en het dumpen van wachtwoord-hashes.

4 – Toegang behouden

Na toegang te hebben verkregen, is het belangrijk om die toegang te behouden zonder telkens opnieuw door dezelfde kwetsbaarheid te hoeven breken. Dit kan worden bereikt door achterdeurtjes, keyloggers, en andere stukjes code te installeren die permanente toegang bieden. Metasploit biedt tools zoals keyloggers en Meterpreter-achterdeurtjes om toegang tot een uitgebuit systeem te behouden. Ook kunnen aangepaste rootkits of trojans worden geïnstalleerd om blijvende controle te houden.

5 – Rapporteren

Rapportage is het laatste deel van een penetratietest en maakt het verschil tussen een aanvaller en een ethische hacker. Nadat de penetratietest is voltooid, worden alle stappen samengevat, van verkenning tot het verkrijgen van toegang. Dit helpt de organisatie om haar beveiligingsarchitectuur te begrijpen en zichzelf beter te verdedigen. Een goed rapport geeft management en directie inzicht in de cyberrisico’s en biedt de ICT-afdeling handvatten om gerichte aanpassingen in de IT door te voeren.

Conclusie

Een pentest is een grondig proces dat organisaties helpt om hun beveiliging te versterken door kwetsbaarheden te identificeren en te verhelpen. Door de vijf fasen van verkenning, scannen, exploitatie, toegang behouden en rapporteren te doorlopen, kunnen ethische hackers waardevolle inzichten bieden in de beveiligingshouding van een organisatie en helpen bij het implementeren van betere beveiligingsmaatregelen.

Direct meer weten?

Wil je meer weten over pentesten en hoe deze jouw organisatie kunnen helpen om veiliger te worden? Neem vandaag nog contact met ons op voor meer informatie en vrijblijvend advies.